מחקר חדש: הצעת עבודה תמימה מאפשרת להאקרים גישה לכספים ומידע סודי

חוקרי ESET גילו שימוש לא שגרתי בphishing - Spear ותוכנות זדוניות כדי לתקוף חברות תעופה, חלל וצבאות | חוקר תוכנות זדוניות: "ההתקפות שחקרנו הראו את כל סימני הריגול, עם מספר רמזים המצביעים על קשר אפשרי לקבוצת ההאקרים, לזרוס הידועה לשמצה"

- קובי עוזיאלי

- כ"ו סיון התש"פ

חוקרי אבטחת המידע של ESET גילו התקפות סייבר ממוקדות במיוחד המשתמשות בספיר פישינג בלינקדאין וטריקים מרשימים כדי להישאר מתחת לרדאר ולהשיג מידע פיננסי ולרגל. המתקפה אשר קיבלה מ-ESET את השם Operation In(ter)ception מתבססת על דגימה זדונית "Inception.dll" מהחודשים ספטמבר עד דצמבר 2019.

מתקפת ספיר פישינג היא מתקפה ממוקדת על משתמשים מסוימים. בהתקפת פישינג רגילה, התוקף שולח פיתיון למספר רב של אנשים מתוך ידיעה כי סטטיסטית, אחוז כלשהו יתפתה ויפול בפח. מתקפות Spear Phishing הן ממוקדות יותר.

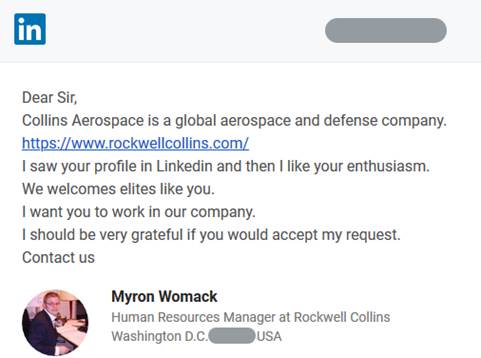

"ההתקפות החלו עם הודעת לינקדאין והצעת עבודה אמינה למדי לכאורה מחברה ידועה במגזר רלוונטי. פרופיל הלינקדאין כמובן היה מזויף והקבצים שנשלחו במסגרת ההתקשרות היו זדוניים", מציין דומיניק ברייטנכר, חוקר התוכנות הזדוניות של ESET.

הודעת לינקדאין מזויפת

הודעת לינקדאין מזויפת

הקבצים הועברו ישירות דרך הלינקדאין או באמצעות מייל המכיל קישור OneDrive אשר בשבילו יצרו התוקפים חשבונות מייל המתאימים לפרסומות המזויפות שלהם בלינקדאין.

ברגע שהנמען פתח את הקובץ, הוצג מסמך PDF תמים לכאורה עם מידע על השכר המוצע לעבודה המזויפת. בדרך זו למעשה נפרסו תוכנות זדוניות על המחשב של הקורבן והתוקפים השיגו דריסה רגל ראשונית למערכת.

בשלב הבא התוקפים ביצעו התקפות ממוקדות נגד חברות תעופה וחלל אירופאיות. בין הכלים בהם השתמשו היתה תוכנה זדונית רב שלבית ובהתאמה אישית שהתחזתה לתוכנה לגיטימית וגרסאות שונות של כלי פתוח. בנוסף הם גם השתמשו לרעה בכלי השירות המותקנים של Windows לביצוע פעולות נוספות.

"ההתקפות שחקרנו הראו את כל סימני הריגול, עם מספר רמזים המצביעים על קשר אפשרי לקבוצת ההאקרים, לזרוס הידועה לשמצה. עם זאת, לא ניתוח התוכנות הזדוניות ולא החקירה עצמה אפשרו לנו לקבל תובנות לאילו קבצים כיוונו התוקפים", מוסיף ברייטנכר.

בנוסף לפעולות הריגול, חוקרי ESET מצאו ראיות לכך שהתוקפים ניסו להשתמש בחשבונות שנפרצו כדי להפיק כסף מחברות אחרות.

בין המיילים של הקורבנות, התוקפים מצאו תקשורת בין הקורבן ללקוח בקשר לחשבונית שלא נסגרה. הם עקבו אחר השיחה וקראו ללקוח לשלם את החשבונית - כמובן לחשבון בנק משלהם. למרבה המזל, הלקוח של חברת הקורבן החל לחשוד ופנה אל הקורבן לסיוע, והכשיל את ניסיון התוקפים לבצע תקיפה של דוא"ל עסקי.

הניסיונות ליצור רווחים מגישה לרשת הקורבן אמורות לשמש סיבה נוספת לביסוס הגנות חזקות מפני פריצות והן להדרכת עובדים וקידום מודעות לנושא אבטחת סייבר. חינוך כזה יכול לסייע לעובדים להכיר טכניקות פחות מוכרות של הנדסה חברתית, כמו אלה המשמשות בפעילות זו.

הוספת תגובה

לכתבה זו טרם התפרסמו תגובות